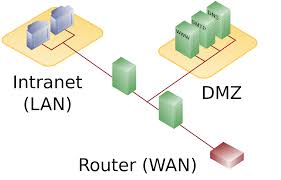

В компьютерной безопасности DMZ (иногда называемая периметром сети) — это физическая или логическая подсеть, содержащая и открывающая доступ к внешним сервисам организации в большую недоверенную сеть, обычно в Интернет. Цель DMZ — добавить дополнительный уровень безопасности к локальной сети (LAN) организации; внешний злоумышленник имеет доступ только к оборудованию в DMZ, а не к любой другой части сети. Название происходит от термина “демилитаризованная зона”, зоны между национальными государствами, в которой не разрешены военные действия.

Наличие брандмауэра и демилитаризованной зоны (DMZ) в сети является обычной практикой, но многие люди, даже ИТ-специалисты, не понимают, зачем это нужно, за исключением смутного представления о полубезопасности.

Большинство предприятий, размещающих собственные серверы, используют свои сети с DMZ, расположенной на периметре сети, обычно работающей на отдельном брандмауэре в качестве полудоверенной зоны для систем, взаимодействующих с внешним миром.

Зачем существуют такие зоны и какие типы систем или данных должны в них находиться?

Для поддержания реальной безопасности важно четко понимать назначение демилитаризованной зоны.

Большинство брандмауэров являются устройствами безопасности сетевого уровня, обычно это устройство или устройство в сочетании с сетевым оборудованием. Они предназначены для обеспечения гранулярных средств контроля доступа в ключевой точке бизнес-сети. DMZ — это область вашей сети, которая отделена от вашей внутренней сети и Интернета, но подключена к обеим.

DMZ предназначена для размещения систем, которые должны быть доступны к Интернету, но по-другому, чем ваша внутренняя сеть. Степень доступности к Интернету на сетевом уровне контролируется брандмауэром. Степень доступности к Интернету на уровне приложений контролируется программным обеспечением, которое представляет собой комбинацию веб-сервера, операционной системы, пользовательского приложения и часто программного обеспечения базы данных.

DMZ обычно позволяет ограниченный доступ из Интернета и из внутренней сети. Внутренние пользователи обычно должны получать доступ к системам в ДМЗ для обновления информации или использования данных, собранных или обработанных там. ДМЗ предназначена для обеспечения доступа общественности к информации через Интернет, но в ограниченных масштабах. Но поскольку существует доступ к Интернету и миру изобретательных людей, существует постоянный риск того, что эти системы могут быть скомпрометированы.

Последствия компрометации двояки: во-первых, информация в системе (системах) может быть потеряна (i.e., а во-вторых, сама система может быть использована в качестве платформы для дальнейших атак на чувствительные внутренние системы.

Чтобы снизить первый риск, демилитаризованная зона должна предоставлять доступ только по ограниченным протоколам (e.g., HTTP для обычного веб-доступа и HTTPS для зашифрованного веб-доступа). Тогда сами системы должны быть тщательно настроены для обеспечения защиты с помощью разрешений, механизмов аутентификации, тщательного программирования, а иногда и шифрования.

Подумайте о том, какую информацию будет собирать и хранить ваш веб-сайт или приложение. Вот что может быть потеряно, если системы будут скомпрометированы в результате распространенных веб-атак, таких как SQL-инъекция, переполнение буфера или неправильные разрешения.

Для снижения второго риска, системы DMZ не должны быть доверены системам, расположенным глубже во внутренней сети. Другими словами, системы DMZ ничего не должны знать о внутренних системах, хотя некоторые внутренние системы могут знать о системах DMZ. Кроме того, средства контроля доступа DMZ не должны позволять системам DMZ инициировать какие-либо подключения в сеть. Вместо этого, любой контакт с системами DMZ должен быть инициирован внутренними системами. Если система DMZ скомпрометирована как платформа для атак, единственными системами, видимыми для нее, должны быть другие системы DMZ.

Очень важно, чтобы ИТ-менеджеры и владельцы бизнеса понимали типы ущерба, возможного для систем, открытых в Интернете, а также механизмы и методы защиты, такие как демилитаризованные зоны. Владельцы и менеджеры могут принимать обоснованные решения о том, какие риски они готовы принять, только если они имеют четкое представление о том, насколько эффективно их инструменты и процессы снижают эти риски.